Ransomware

07.02.2025, 11:00 Uhr

Hilfe, ich werde erpresst!

Es war nur ein falscher Klick, die fiese Ransomware hat sich ausgeführt und will nun Lösegeld für Ihre Daten. Ansonsten bleibt der Zugriff auf Ihre wertvollen Dateien gesperrt. Wir zeigen, wie Sie bei einem solchen Angriff reagieren.

(Quelle: Shutterstock/Selman GEDIK)

Leider ist es eine bittere Wahrheit: Jeder kann völlig unvermittelt das Opfer von Ransomware werden. Ransomware ist besonders fies: Sie verschlüsselt Dateien und gibt sie nur gegen ein Lösegeld wieder frei.

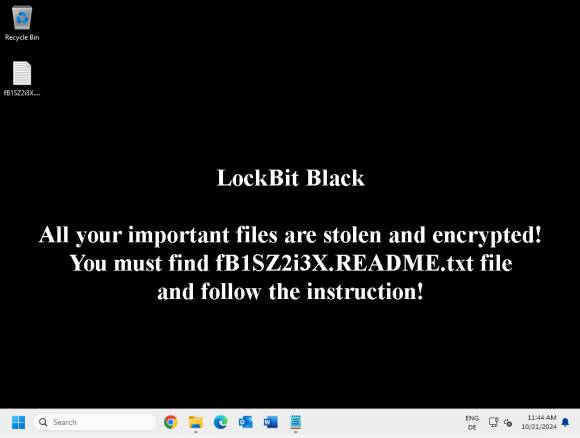

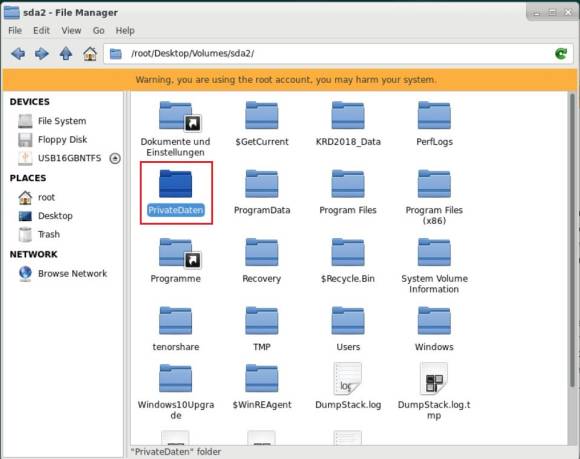

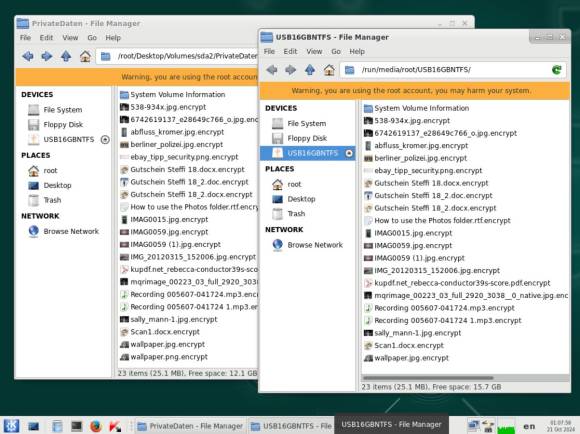

Auch wenn Sie eine gute Sicherheits-Software nutzen, kann es trotzdem sein, dass Sie von einer sogenannten 0-Day-Ransomware getroffen werden. 0-Day steht für eine ganz neue Variante einer Malware, die noch kein Security-Hersteller zuvor gesehen respektive erkannt hat. Es kann aber auch sein, dass ihr System oder eine installierte Software eine schwere Sicherheitslücke hat, durch die zuerst ein spezielles Angriffs-Tool (Exploit) eindringt und danach mit erhöhten Rechten im Windows-System Verstärkung holt, also verschiedene weitere Malware zum Spionieren, Daten stehlen oder Verschlüsseln, Bild 1.

Bild 1: Hier hat die Ransomware LockBit zugeschlagen und die Daten auf allen verbundenen Laufwerken verschlüsselt

Quelle: PCtipp.ch

Tag X – der Befall

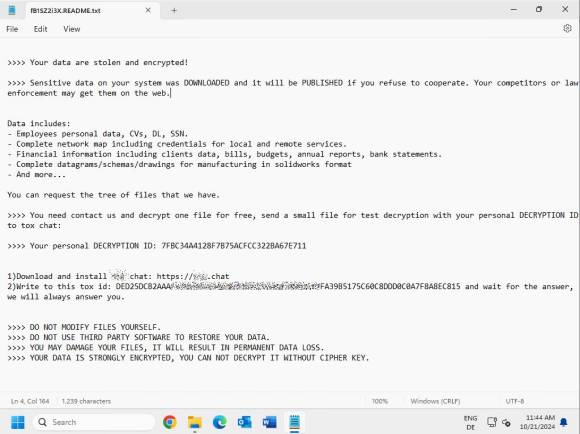

Wenn alle Vorbereitungen und Schutzwälle durchdrungen wurden, ist guter Rat teuer. Meist wird der PC erst etwas langsam, verweigert Aktionen und zeigt danach plötzlich einen Textbildschirm, der den Nutzer informiert, dass seine Daten verschlüsselt seien und sie erst wieder entschlüsselt würden, wenn ein Lösegeld bezahlt werde. Zusätzlich wird oft ein Link zu einer Webseite eingeblendet, die einem erklärt, wie man die Kryptowährung Bitcoin kauft. Denn die Erpresser möchten, dass für die Entschlüsselungs-Keys eine gewisse Summe in Bitcoins in eine Bitcoin-Wallet eingezahlt wird. Einige Angreifer bieten sogar einen Link zu einem Chat, in dem die Angreifer ansprechbar sind. Das alles klingt zwar etwas verrückt, aber für die Cybergauner ist es ein Geschäft, bei dem sie Support zur Zahlung anbieten, Bild 2.

Bild 2: In einer Textdatei geben die Erpresser eine Anleitung, wie die Opfer Kontakt aufnehmen sollen, um das Lösegeld zu zahlen

Quelle: PCtipp.ch

Erste Schritte

Sobald Sie sicher sind, dass Ihre Daten verschlüsselt sind, sollten Sie Ihren PC erst einmal isolieren – und zwar möglichst schnell.

- Trennen Sie den Rechner vom Netzwerk; ziehen Sie das Netzwerkkabel heraus.

- Trennen Sie alle externen Geräte von Ihrem PC und Ihrem Netzwerk wie externe Festplatten, ein Netzwerkspeicher (NAS) oder andere USB-Speichergeräte. Drucker oder Scanner können Sie angeschlossen lassen.

- Nutzen Sie ein Smartphone oder einen anderen externen Rechner zum Ändern Ihres E-Mail-Passworts bzw. Ihrer Passwörter. Und: Löschen Sie die schädliche E-Mail, die eventuell die Malware gestartet hat.

- Oft sind Cloud-Speicher oder -Services wie Dropbox oder OneDrive ebenfalls von der Attacke betroffen. Denn die Daten liegen meist auf der Festplatte und werden bei einer Veränderung an andere Geräte wie einen zweiten PC übertragen. Loggen Sie sich bei Ihrem Cloud-Service ein und löschen Sie das betroffene Windows-System aus Ihrem Konto.

Warum diese Schritte?

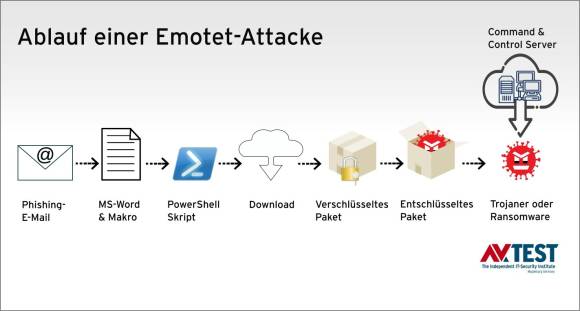

Eine aktive Ransomware verschlüsselt zwar die Daten auf dem PC, aber das können Sie in der Regel nicht mehr stoppen. Allerdings sucht der Angreifer (zum Beispiel ein Schädling wie Emotet) alle verfügbaren Laufwerke am PC – sowohl lokale als auch alle externen und Netzwerklaufwerke, Bild 3. Waren Sie schnell, sind diese Daten vielleicht noch nicht verschlüsselt. Aber: Selbst wenn die Daten noch normal da sind, kann es sein, dass der Angreifer weitere verseuchte Dateien für eine erneute Infizierung hinterlegt hat. Sie werden sie zur Sicherheit scannen müssen. Dazu später noch mehr.

Bild 3: Der typische Ablauf eines Angriffs mit Ransomware, hier am Beispiel von Emotet. Der Schädling kommt via Makro und lädt anschliessend weiteren Schadcode nach

Quelle: AV-Test

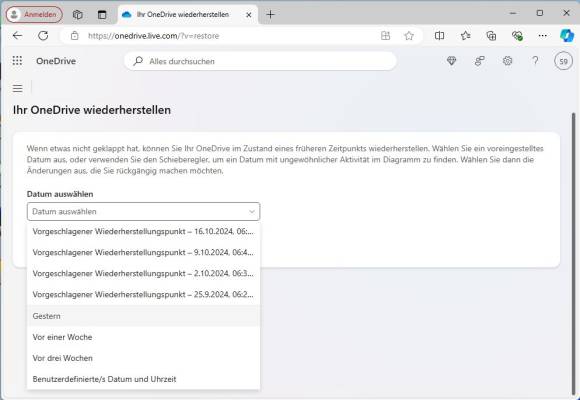

Sind die Zugänge geändert, könnten Sie bei Bedarf den PC auch wieder ans Internet anschliessen. Der installierte E-Mail-Client kann keine gefährlichen E-Mails mehr versenden. Allerdings sollten Sie zuvor das Problem mit den Cloud-Services lösen (siehe dazu nächster Abschnitt), Bild 4.

Bild 4: Der Cloud-Speicher OneDrive lässt Sie den Inhalt Ihres Speichers auf ein anderes Datum zurücksetzen

Quelle: PCtipp.ch

Cloud: Fluch und Segen

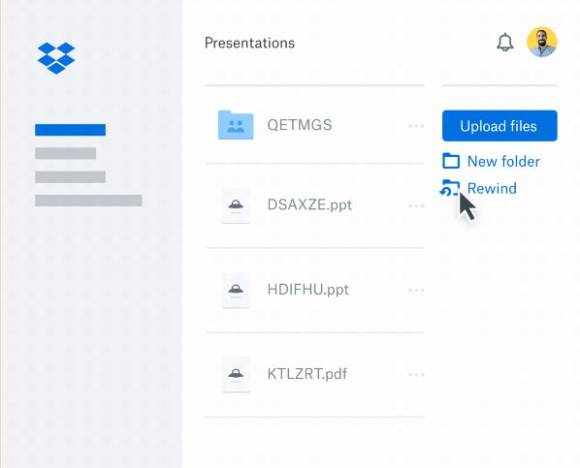

Wie bereits oben angesprochen ist die Kappung der Verbindung zu Cloud-Services und Speicher wie Dropbox oder OneDrive wichtig. Die Daten liegen getrennt in der Cloud und bieten eine Versionierung an. Wurden also Daten verschlüsselt und überschrieben, können Sie diese wiederherstellen, in dem Sie auf eine frühere Version springen. Die Services bieten dazu eine Wiederherstellungsfunktion an. Dropbox nennt das zum Beispiel Rewind, Bild 5.

Bild 5: Auch Dropbox bietet mit der Funktion Rewind ein Tool zum Retten von verschlüsselten Inhalten

Quelle: PCtipp.ch

Vergessen können Sie die Cloud-Daten auf dem befallenen PC. Diese löschen Sie später einfach, da ja in der Cloud alles gesichert ist. Loggen Sie sich am besten per Smartphone in die Cloud-Oberfläche Ihres Accounts ein.

Android und iOS sind nicht mit der Windows-Malware infizierbar. Prüfen Sie die veränderten Daten. Wenn Sie dort nur Dateien sehen, die alle die gleiche Endung haben, zum Beispiel .encrypt, dann sind das die verschlüsselten Dateien. Liegen dazwischen normale, neue Dateien, ist das meist gefährliche Malware. Die können Sie unter Android oder iOS auch herunterladen und als Datei etwa auf der Webseite virustotal.com prüfen lassen. Vergessen Sie nicht, nach der Prüfung die Datei von Ihrem Gerät zu löschen.

Zurücksetzen

Unsere Empfehlung: Nachdem der verseuchte Computer keinen Zugang mehr zum Cloud-Speicher hat, setzen Sie den gesamten Datenbestand in Ihrer Cloud einfach auf ein Datum vor dem Angriff zurück.

Bei Microsofts OneDrive zum Beispiel finden Sie die Funktion in der Weboberfläche unter dem Zahnrad-Symbol oben rechts via Optionen und den Befehl Ihr OneDrive wiederherstellen. Anschliessend folgen Sie dem weiteren Dialog und legen das Datum fest. Sie können wählen zwischen den Optionen Gestern, letzte Woche oder Datum angeben.

Danach setzt OneDrive die Daten zurück und Sie haben keine Gefahr mehr von versteckter Malware auf dem Cloud-Speicher. Der ganze Vorgang ist auch mit anderen Cloud-Speichern möglich. Bei Dropbox nennt sich der Vorgang wie erwähnt Rewind und läuft so ähnlich ab wie bei OneDrive, Bild 6.

Bild 6: Bei Dropbox Rewind wählen Sie einfach das passende Datum aus und retten so Ihre Daten

Quelle: PCtipp.ch

Antivirus-Bootstick

Wir gehen in unserem Artikel davon aus, dass Sie das geforderte Lösegeld nicht bezahlen wollen. Das ist auch richtig so, denn mit Ihrem Geld finanzieren Sie weitere Angriffe auf sich selbst und andere. Und: selbst, wenn Sie zahlen, ist das keine Garantie, dass sie das Entschlüsselungs-Tool bekommen oder es auch wirklich funktioniert.

Für den sicheren Zugriff auf Ihren Computer starten Sie ihn am besten von einem Rettungs-Stick. Diesen fertigen Sie idealerweise an einem anderen, sauberen Windows-Rechner an. Nutzen Sie dazu nicht den verseuchten Windows-PC; der neue Stick würde nur ebenfalls verschlüsselt.

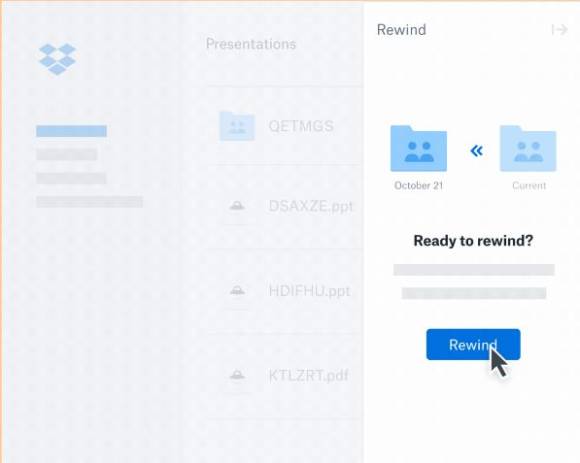

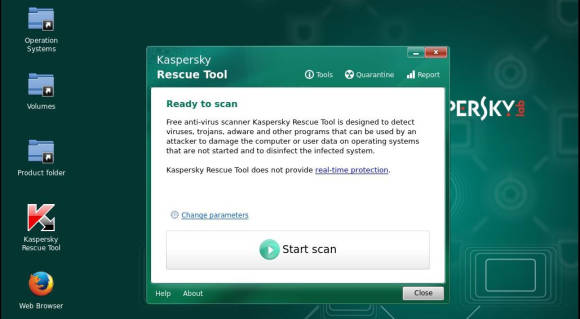

Wir empfehlen Ihnen dazu die kostenlose Software Kaspersky Rescue Disk (Download via go.pctipp.ch/3398). Denn: nach dem Booten mit dem Stick kann dieser über das Internet neueste Virendefinitionen holen und Sie können gleich Daten auf ein externes Medium sichern und laufen nicht Gefahr, verseuchte Daten zu speichern, Bild 7.

Bild 7: Nachdem Sie sich einen Kaspersky-Rettungs-Stick angelegt haben, bereinigen Sie den Computer vor der Datenrettung

Quelle: PCtipp.ch

Nach dem Start von Rufus wählen Sie das Laufwerk, an dem der Stick steckt. Mittels AUSWAHL greifen Sie zur Boot-CD, das ist die von Ihnen heruntergeladene Datei krd.iso. Bei Dateisystem stellen Sie Fat32 ein. Nun geht es mit Start los. Bei der Abfrage wählen Sie ISO-Image Modus. Es kann sein, dass Rufus noch eine fehlende Datei herunterladen muss. Stimmen Sie zu. Nun noch zwei kurze OK-Bestätigungen, jetzt wird der Stick angefertigt.

Daten retten oder sichern

Jetzt starten Sie den verseuchten PC mithilfe Ihres Boot-Sticks. Eventuell ist das Booten von Sticks und externen Laufwerken deaktiviert. Daher müssen Sie beim Rechnerstart entweder in das BIOS gelangen oder ein spezielles Startmenü für die Boot-Reihenfolge aufrufen. Die passenden Tasten oder Kombinationen blendet das System in der Regel beim Rechnerstart am unteren Bildrand ein. Hilfe bietet auch das PC-Handbuch. Vergessen Sie nicht, dass Sie für den Stick eine aktive Internetverbindung haben müssen.

Achtung: Haben Sie den Start verpasst oder die Tastenkombination für den BIOS-Zugang hat nicht funktioniert, warten Sie nicht, bis Windows startet, sondern ziehen den USB-Stick sofort wieder ab. Fahren Sie den PC nicht herunter, sondern schalten Sie ihn am besten einfach aus. Windows darf auf keinen Fall mit aktiver Internetleitung wieder hochfahren.

Sobald der Stick gestartet und die Kaspersky Rescue Disk geladen ist, wählen Sie als Sprache English/Enter. Danach gehts zu Kaspersky Rescue Disk, Graphic mode und Enter. Auf der grafischen Oberfläche stimmen Sie den Anfragen zu. Die Reinigung des Windows-PCs beginnen Sie per Mausklick. Lassen Sie einfach den gesamten PC nach der Malware durchsuchen und löschen. Damit sind Sie den Angreifer erst einmal los.

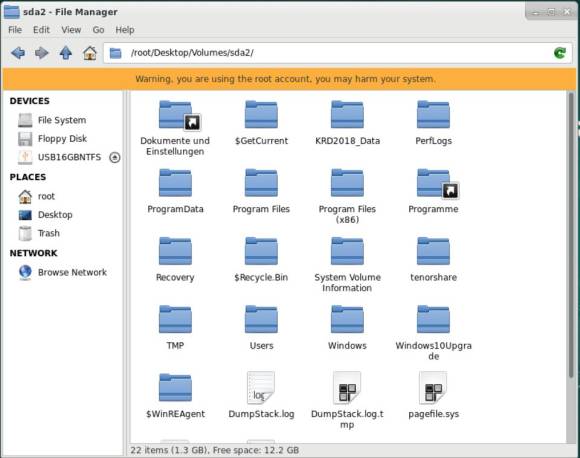

Anschliessend greifen Sie auf Ihre Festplatte zu und sichern alle verschlüsselten privaten Daten, die Sie benötigen, Bild 8. Denken Sie daran, dass eventuell viele Daten in einem Cloud-Speicher stecken. Die haben Sie bereits.

Bild 8: Nach dem Löschen der Ransomware können Sie mit dem Kaspersky-Tool auch Ihre Daten retten

Quelle: PCtipp.ch

Bild 9: Es lassen sich nachträglich USB-Laufwerke anstecken, das Tool erkennt sie als weiteres Laufwerk

Quelle: PCtipp.ch

Bild 10: Auch wenn die Daten verschlüsselt sind – sichern Sie diese für eine spätere Entschlüsselung

Quelle: PCtipp.ch

Entschlüsseln

Falls Ihnen wirklich wichtige Dateien verschlüsselt wurden, so kann es sein, dass Sie diese aktuell nicht entschlüsseln können. Im Moment dauert es einige Monate bis Jahre, bis ein Tool zur Entschlüsselung bereitsteht. Aber wenn es eines gibt, finden Sie es fast sicher auf der Webseite NoMoreRansom (Link: go.pctipp.ch/3399). Die Seite ist eine Initiative von internationalen Behörden und Security-Herstellern. Dort gibt es das Online-Tool namens Crypto Sheriff, das Ihnen hilft, die Art der Ransomware zu ergründen und ob es vielleicht bereits ein Tool zur Entschlüsselung gibt. Dazu fügen Sie auf der Testseite des Crypto Sheriff einfach zwei verschlüsselte Dateien ein und geben, falls vorhanden, die Adresse des Bitcoin-Wallets an. Das Tool analysiert die Daten und gibt Ihnen die Information, ob eines der bereits 180 vorhandenen Entschlüsselungs-Tools funktioniert.

Falls nicht: bewahren Sie die Daten weiterhin auf. Auch wenn sie aktuell verschlüsselt sind, es gibt ständig neue Tools zum Entschlüsseln; haben Sie Geduld.

Tschüss, altes System!

Wenn Sie Ihre Daten von dem verschlüsselten Windows-System gerettet haben, sollten Sie den ganzen Computer löschen und neu formatieren. Windows und Anwendungen können sie ja komplett neu installieren. Die Vorarbeit lässt sich auch direkt mit der Kaspersky Rescue Disk erledigen. Dazu klicken Sie in der Nutzeroberfläche unter dem Menü Desktop/Volumes etwa den Eintrag sda1 mit der rechten Maustaste an und wählen die Option Delete. Wenn Sie die nächste Anfrage mit OK bestätigen, löscht das System die angezeigte Partition samt den darauf vorhandenen Daten – und zwar unwiederbringlich!

07.02.2025